WannaMine 4.0技術細節(jié)分析

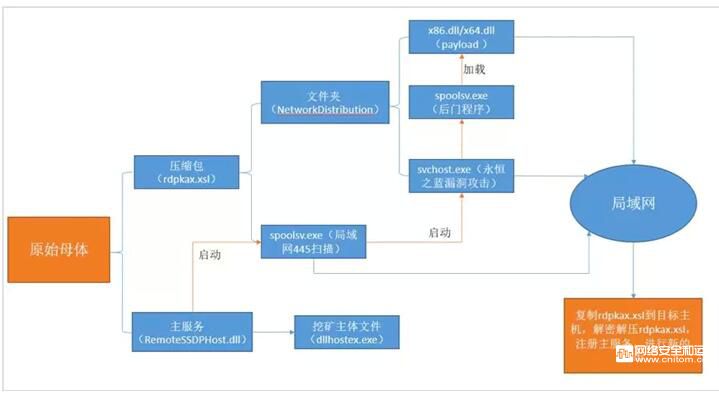

此次攻擊流程與WannaMine3.0類似,其涉及的病毒模塊多,感染面廣,關系復雜。

原始“壓縮包”rdpkax.xsl含有攻擊需要的所有組件,其是一個特殊的數據包,需要病毒自己解密分離出各個組件,其組件包含“永恒之藍”漏洞攻擊工具集(svchost.exe、spoolsv.exe、x86.dll/x64.dll等)。

攻擊流程:

• 主服務RemoteTimeHost.dll(亞信安全已經攔截該文件,將其命名為Trojan.Win64.VOOLS.AC)由系統(tǒng)進程加載,以確保每次都能開機啟動,啟動后加載spoolsv.exe。

• spoolsv.exe對局域網進行445端口掃描,確定可攻擊的內網主機。同時啟動漏洞攻擊程序svchost.exe。

• svchost.exe執(zhí)行“永恒之藍”漏洞攻擊,成功后安裝后門程序spoolsv.exe,加載payload(x86.dll/x64.dll)。

• payload(x86.dll/x64.dll)執(zhí)行后,復制rdpkax.xsl到目標主機,解密后注冊主服務,進行新的攻擊,每一臺被攻擊機器都重復著同樣的攻擊流程。

• svchost.exe執(zhí)行“永恒之藍”漏洞攻擊,成功后安裝后門程序spoolsv.exe,加載payload(x86.dll/x64.dll)。

• payload(x86.dll/x64.dll)執(zhí)行后,復制rdpkax.xsl到目標主機,解密后注冊主服務,進行新的攻擊,每一臺被攻擊機器都重復著同樣的攻擊流程。

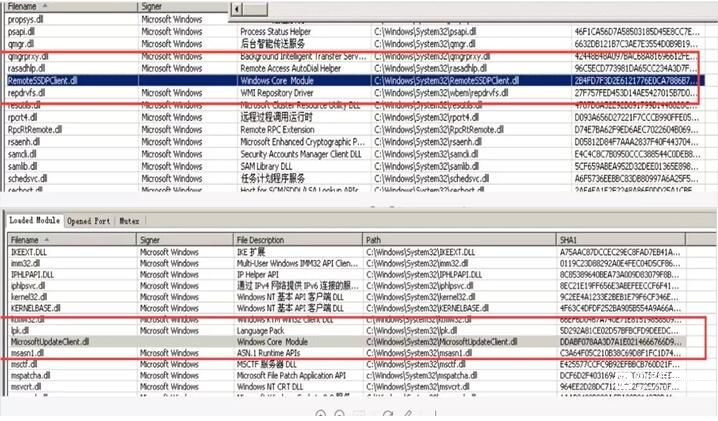

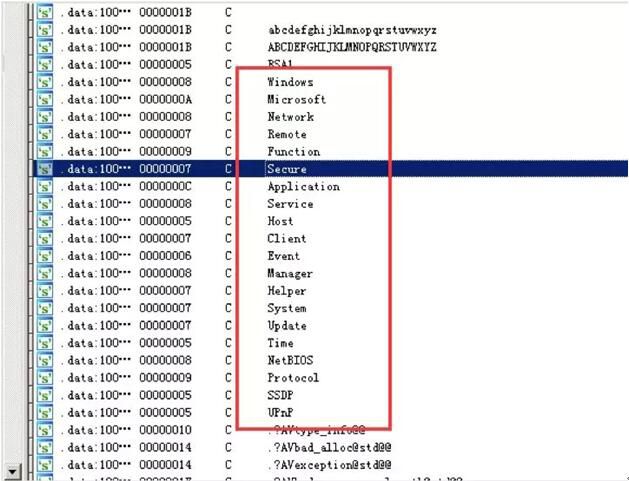

與WannaMine3.0不同的是,該變種使用了服務文件名稱和內容的隨機行來進行免殺,進而payload文件與之前版本相比也發(fā)生了變化。主服務的命名規(guī)則為“字符串1+字符串2+字符串3”,如上面提及的RemoteTimeHost,即Remote+Time+Host。

字符串1列表:Windows、Microsoft、Network、Remote、Function、Secure、Application

字符串2列表:Update、Time、NetBIOS、RPC、Protocol、SSDP、UPnP

字符串3列表:Service、Host、Client、Event、Manager、Helper、System

WannaMine4.0挖礦主體病毒文件為dllhostex.exe,負責挖取門羅幣。

亞信安全教你如何防范

• 利用系統(tǒng)防火墻高級設置阻止向445端口進行連接(該操作會影響使用445端口的服務);

• 盡量關閉不必要的文件共享;

• 采用高強度的密碼,避免使用弱口令密碼,并定期更換密碼;

• 打開系統(tǒng)自動更新,并檢測更新進行安裝。

• 系統(tǒng)打上MS17-010對應的Microsoft Windows SMB 服務器安全更新 (4013389)補丁程序。詳細信息請參考鏈接:http://www.catalog.update.microsoft.com/Search.aspx?q=MS17-010

• 盡量關閉不必要的文件共享;

• 采用高強度的密碼,避免使用弱口令密碼,并定期更換密碼;

• 打開系統(tǒng)自動更新,并檢測更新進行安裝。

• 系統(tǒng)打上MS17-010對應的Microsoft Windows SMB 服務器安全更新 (4013389)補丁程序。詳細信息請參考鏈接:http://www.catalog.update.microsoft.com/Search.aspx?q=MS17-010

亞信安全產品解決方案

亞信安全病毒碼版本14.893.60,云病毒碼版本14.893.71,全球碼版本14.895.00已經可以檢測,請用戶及時升級病毒碼版本。

亞信安全OSCE VP / DS DPI開啟以下規(guī)則攔截該漏洞:

• 1008224 - Microsoft Windows SMB Remote Code Execution Vulnerabilities (CVE-2017-0144 and CVE-2017-0146)

• 1008225 - Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017-0145)

• 1008227 - Microsoft Windows SMB Information Disclosure Vulnerability (CVE-2017-0147)

• 1008228 - Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017-0148)

• 1008306 - Microsoft Windows SMB Remote Code Execution Vulnerability (MS17-010)

• 1008225 - Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017-0145)

• 1008227 - Microsoft Windows SMB Information Disclosure Vulnerability (CVE-2017-0147)

• 1008228 - Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017-0148)

• 1008306 - Microsoft Windows SMB Remote Code Execution Vulnerability (MS17-010)

亞信安全深度發(fā)現設備TDA檢測規(guī)則如下:

• 2383:CVE-2017-0144-Remote Code Executeion-SMB(Request)

亞信安全Deep Edge已發(fā)布了針對微軟遠程代碼執(zhí)行漏洞CVE-2017-0144的4條IPS規(guī)則:

• 規(guī)則名稱:微軟MS17 010 SMB遠程代碼執(zhí)行1-4,規(guī)則號:1133635,1133636,1133637,1133638