近日,網絡安全公司趨勢科技的分析師發現了Play勒索軟件的最新Linux版本變種,專門用于加密 VMware ESXi 虛擬機。

研究人員稱這是首次觀察到 Play 勒索軟件以 ESXi 環境為攻擊目標。這表明,該勒索組織可能正在擴大其在 Linux 平臺上的攻擊范圍,從而擴大受害者總數,使得他們的贖金談判更加成功。

由于 ESXi 虛擬機的資源處理效率更高,在企業轉而使用 ESXi 虛擬機進行數據存儲和托管關鍵應用程序后,大多數勒索軟件組織都將重點轉向了 ESXi 虛擬機。

所以一旦企業的 ESXi 虛擬機被破壞將導致重大業務運營中斷,而加密文件和備份則會大大減少受害者恢復受影響數據的選擇。

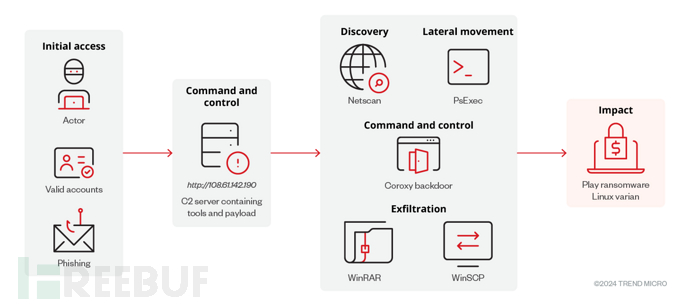

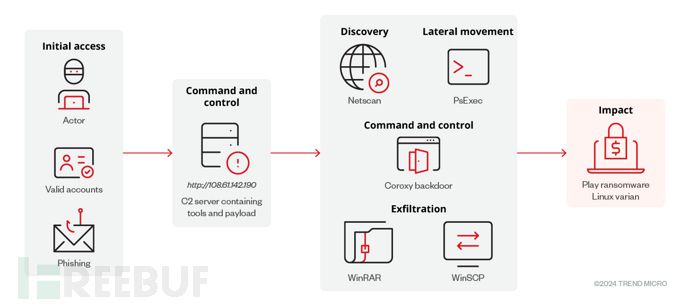

Play 勒索軟件 Linux 攻擊流程,圖源:趨勢科技

在調查 Play 勒索軟件樣本時,趨勢科技還發現該勒索軟件團伙使用了由名為 Prolific Puma 的威脅行為者提供的 URL 縮短服務。

成功啟動后,Play 勒索軟件 Linux 樣本將掃描并關閉受攻擊環境中發現的所有虛擬機,然后開始加密文件(如虛擬機磁盤、配置和元數據文件),并在每個文件末尾添加 .PLAY 擴展名。

趨勢科技稱,要關閉所有運行中的 VMware ESXi 虛擬機以便對其進行加密,加密程序將執行以下代碼:

研究人員在分析時發現,該變種專門針對 VMFS(虛擬機文件系統)設計,VMFS 是 VMware 的 vSphere 服務器虛擬化套件使用的文件系統。

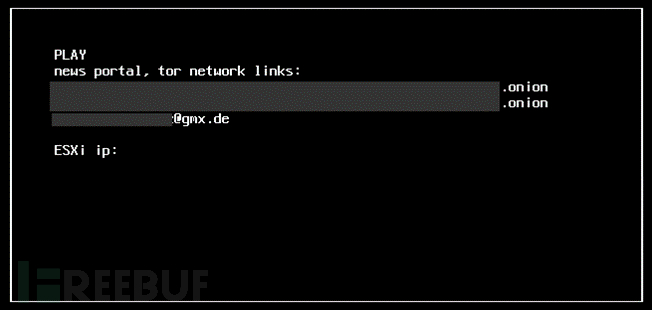

它還會在虛擬機的根目錄中投放一張贖金條,該贖金條將顯示在 ESXi 客戶端的登錄門戶和虛擬機重啟后的控制臺中。

Play 勒索軟件 Linux 控制臺贖金說明,圖源:趨勢科技

2022 年 6 月,Play 勒索軟件首次浮出水面,首批受害者開始在 BleepingComputer 論壇上尋求幫助。

該勒索軟件的操作者以從被入侵設備中竊取敏感文件而聞名,他們在雙重勒索攻擊中使用這些文件,迫使受害者支付贖金,并威脅將被盜數據泄露到網上。

Play 勒索軟件的受害者包括云計算公司 Rackspace、加利福尼亞州奧克蘭市、汽車零售巨頭阿諾德-克拉克、比利時安特衛普市和達拉斯縣。

去年12 月,美國聯邦調查局在與 CISA 和澳大利亞網絡安全中心(ACSC)的聯合公告中警告說,截至 2023 年 10 月,該勒索軟件團伙已入侵了全球約 300 家組織。

這三個政府機構建議防御者盡可能啟用多因素身份驗證,保持離線備份,實施恢復計劃,并保持所有軟件處于最新版本。