三張圖,解讀漏洞發(fā)展趨勢

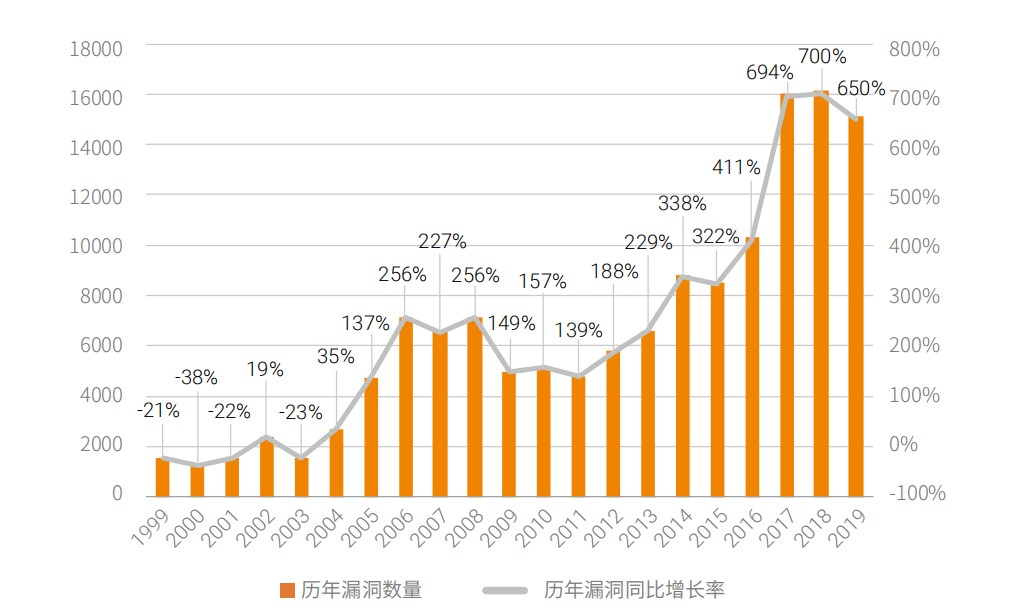

歷年漏洞數(shù)量統(tǒng)計

截至2019年底,NVD數(shù)據(jù)庫共收錄漏洞信息138909條。2019年的漏洞數(shù)量同比1999年,增長了9.62倍。

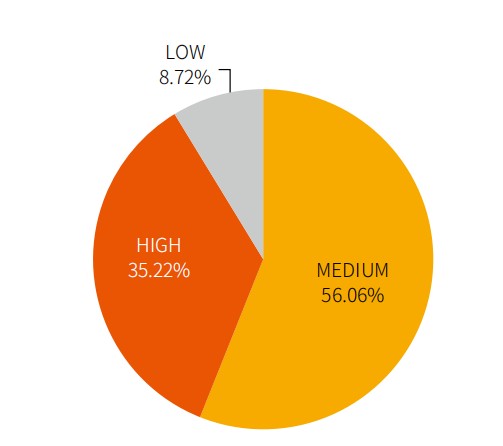

漏洞的 CVSS V2.0 分布

截止 2019 年底共有 130937 條漏洞分配了 CVSS V2.0 等級,中危漏洞占 56.06%,高危漏洞占據(jù) 35.22%。

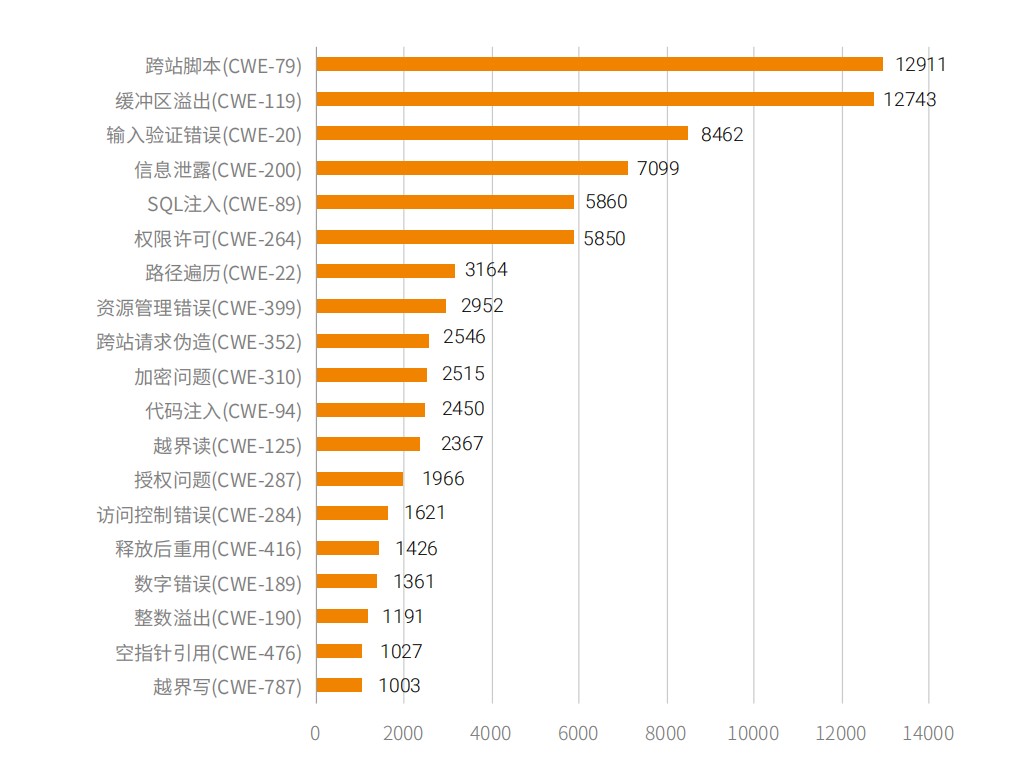

TOP20 CWE 漏洞類型

跨站腳本 (CWE-79) 類型的漏洞數(shù)量以 12911 條占據(jù)第一。

攻擊者眼中,十年以上“高齡”漏洞依舊“好使”

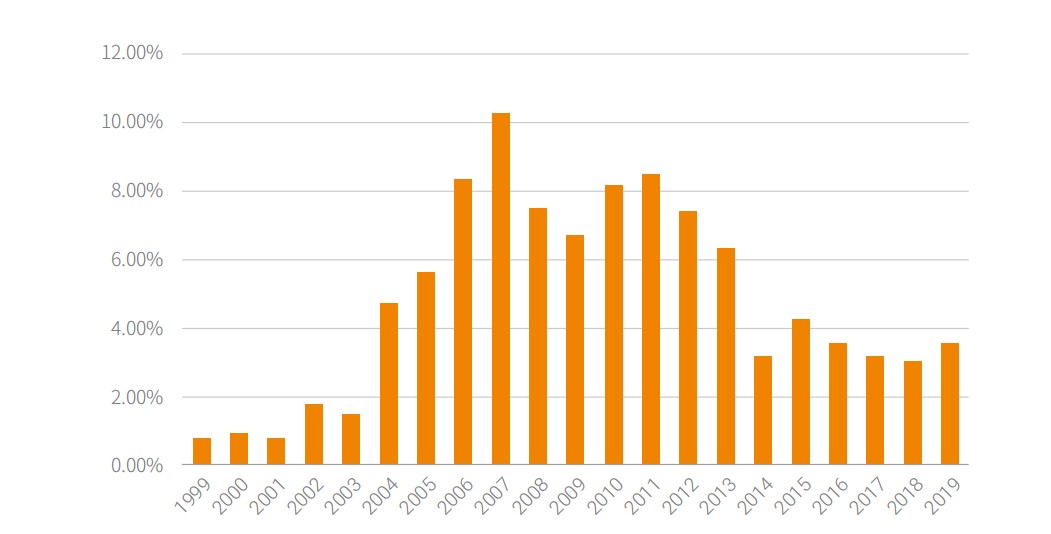

攻擊事件使用到的漏洞按年分布

攻擊者關(guān)注穩(wěn)定、高效的漏洞利用技術(shù),在漏洞的選擇上追求易用性、時效性以及是否能獲取目標控制權(quán)限的攻擊能力。可以看到,即使是在 2019 年,十年以上的高齡漏洞仍然占據(jù)了相當(dāng)大的比例,說明互聯(lián)網(wǎng)上依然存在著大量長期未更新的軟件和系統(tǒng)。

警惕!利用文件格式漏洞的魚叉式釣魚攻擊

文檔類型漏洞分布

通過對APT攻擊的研究發(fā)現(xiàn),利用文件格式漏洞的魚叉式釣魚攻擊已成為網(wǎng)絡(luò)安全的主要威脅之一。PDF、doc(x)、xls(x)、ppt(x) 等文件格式具有跨平臺、應(yīng)用范圍廣、用戶基數(shù)大的特點,受到了攻擊者的持續(xù)關(guān)注,目標主機上的相應(yīng)程序一旦存在安全漏洞就會被輕易攻破。

開源軟件面臨漏洞利用和軟件供應(yīng)鏈的雙重攻擊

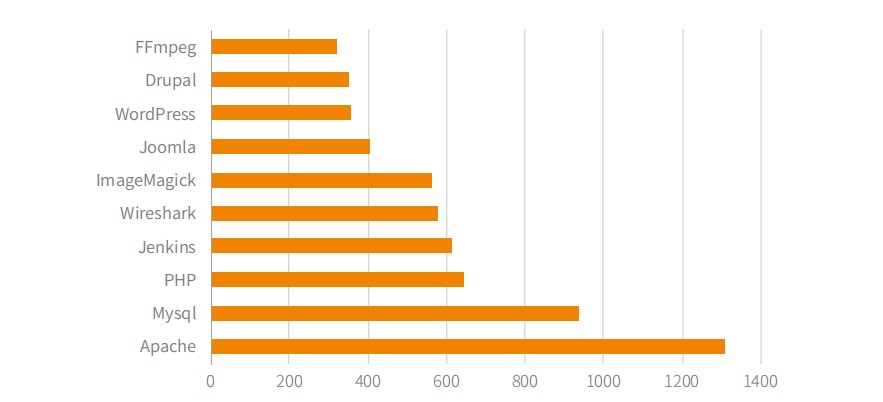

常見開源軟件的漏洞數(shù)量

開源軟件具有開放、免費、功能靈活等特點,得到了越來越廣泛的應(yīng)用,但是安全問題仍然普遍存在。公開的利用代碼在短時間內(nèi)被集成到成熟的攻擊框架或木馬程序中,進一步降低了漏洞利用的門檻,而從漏洞公布到被攻擊者大規(guī)模利用的時間窗口也在進一步縮短,給安全廠商防護能力帶來了更大的挑戰(zhàn)。

針對軟件供應(yīng)鏈的攻擊,成為面向軟件開發(fā)人員和供應(yīng)商的一種新興威脅。針對軟件供應(yīng)鏈的攻擊在傳播速度上更快、影響范圍更廣、危害更大,同時也更隱蔽。軟件開發(fā)商應(yīng)該制定軟件供應(yīng)鏈標準、規(guī)范,遵循安全的開發(fā)流程,定期組織軟件供應(yīng)鏈攻防演練競賽,定期對自身網(wǎng)站、軟件等進行檢測與加固,以減少受到此類攻擊的風(fēng)險。

物聯(lián)網(wǎng)安全的價值不應(yīng)只在受到威脅時才被重視

據(jù)市場研究公司 Gartner 稱, 2016 年全球物聯(lián)網(wǎng)設(shè)備數(shù)量為 64 億,2020 年將達到 204 億 ,增長 218.75%,但是目前物聯(lián)網(wǎng)建設(shè)過程中考慮到信息安全的產(chǎn)品極少,絕大部分是“裸奔”狀態(tài)。

2019年 TOP10 物聯(lián)網(wǎng)漏洞利用數(shù)量

面對物聯(lián)網(wǎng)的威脅,設(shè)備制造商應(yīng)當(dāng)重視設(shè)備的安全,指定安全的開發(fā)流程,對設(shè)備進行全面的安全測試。對于默認密碼的問題,應(yīng)當(dāng)在用戶第一次使用的時候,強制讓用戶修改密碼,并檢查用戶密碼的安全性,禁止設(shè)置弱密碼。對使用周期較長的設(shè)備,定期提供可更新的固件,以確保設(shè)備的安全性。

總結(jié):“安全左移”,從源頭上減少漏洞的產(chǎn)生

安全是一個攻與防的過程,未知攻焉知防,只有在了解各種攻擊技術(shù)和手段后才能采取更加有效的防御策略,從而避免安全事件的發(fā)生。軟件開發(fā)人員不僅需要熟練的編程技巧,還需要重視“安全左移”,即在開發(fā)階段進行安全加固、代碼審計,將安全屬性融入到軟件的開發(fā)過程中,從源頭上減少漏洞的產(chǎn)生。

安全研究人員需要加強系統(tǒng)漏洞及防護技術(shù)等方面的學(xué)習(xí),不斷深入研究新的漏洞挖掘和利用技術(shù),挑戰(zhàn)各種漏洞的緩解措施,先攻擊者一步掌握最新的攻擊技術(shù),才能與安全廠商攜手,進一步提高系統(tǒng)和應(yīng)用的安全防護水平。

下載鏈接

http://blog.nsfocus.net/wp-content/uploads/2020/05/Vulnerability-Development-Trend.pdf