隨著信息技術的飛速發展,網絡業務迅速興起,然而由于網絡自身固有的脆弱使網絡安全存在很多潛在的威脅,其中之一就是IP地址欺騙。本期華云數據“智匯華云”專欄將為您奉上“Openvswitch 防火墻是如何防止IP地址欺騙的”。

IP 地址欺騙 (IP Spoofing):

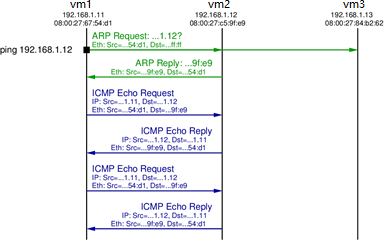

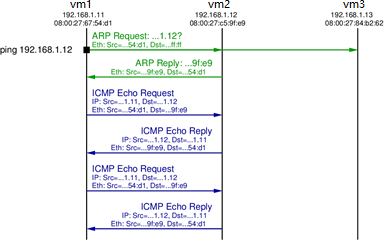

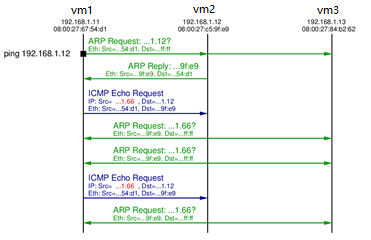

正常情況下,二層數據幀的源IP 地址就是發出數據的機器的 IP 地址,對方計算機接收到以后,向該 IP 地址發出回復數據幀:

圖一

(圖一例子中,vm1 發往 vm2 的幀的 IP 地址就是 vm1 的地址,因此 vm2 能夠通過 ARP 獲取 vm1 的 MAC,并將回復將發回到vm1)

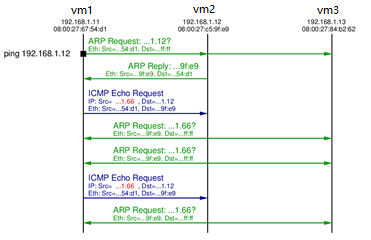

如果源計算機的數據幀的源 IP 地址不是它自己的IP地址而是一個不存在的地址或者另外一臺機器的地址,目的計算機接受到數據幀后,它就會一直不停的發出 ARP 廣播,最終也無法獲取到MAC地址,或者發送返回幀到另一臺的計算機。這就是所謂的(源) IP 地址欺騙。

如果源計算機的數據幀的源 IP 地址不是它自己的IP地址而是一個不存在的地址或者另外一臺機器的地址,目的計算機接受到數據幀后,它就會一直不停的發出 ARP 廣播,最終也無法獲取到MAC地址,或者發送返回幀到另一臺的計算機。這就是所謂的(源) IP 地址欺騙。

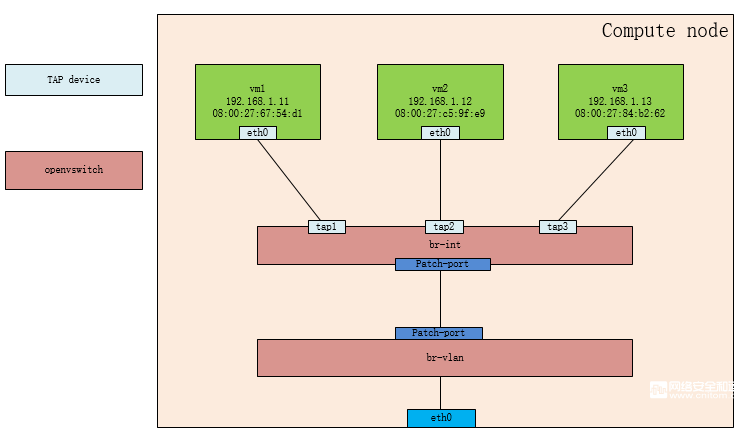

圖二

(圖二例子中,vm1 將它發往 vm2 的數據幀的源IP設置為 vm3 的IP,導致 vm2 的回復發到了vm3)

如果大量的計算機使用另外一臺計算機的 IP 作為源 IP 向很多的計算機發出 ping 命令,那么那一臺計算機將會收到很多的 ping 回復。這將導致它的網絡帶寬被塞滿而不能對外提供網絡服務。

Openvswitch 防火墻是如何防止IP欺騙的呢?

Openvswitch 防火墻基本原理:

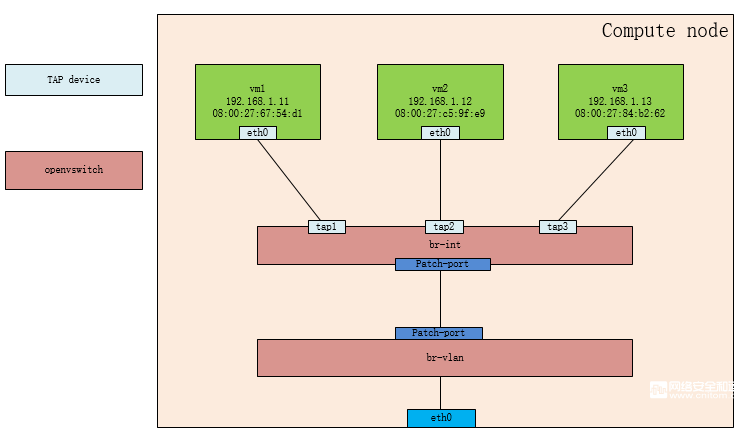

Ovs通過br-int橋上的流表規則控制連接在橋上的端口(ovs port)的進出方向的網絡流量。

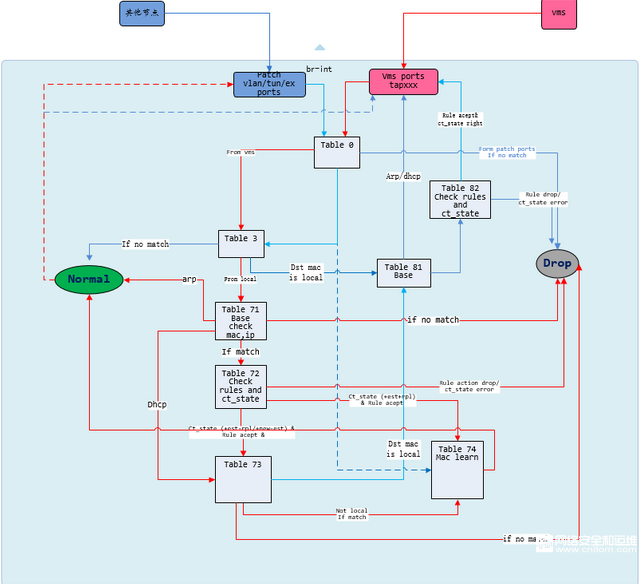

圖三

(圖三 tap口 及 patch-port 均為ovs port)

ovs流表規則:

每條流規則由一系列字段組成,分為基本字段、條件字段和動作字段三部分。

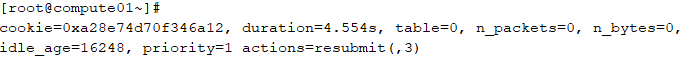

基本字段包括生效時間duration_sec、所屬表項table_id、優先級priority、處理的數據包數n_packets,空閑超時時間idle_timeout等。

條件字段包括輸入端口號in_port(ovs port)、源目的mac地址dl_src/dl_dst、源目的ip地址nw_src/nw_dst、數據包類型dl_type、網絡層協議類型nw_proto等,可以為這些字段的任意組合。

動作字段包括正常轉發normal、定向到某交換機端口output:port、丟棄drop、更改源目的mac地址mod_dl_src/mod_dl_dst等,一條流規則可有多個動作,動作執行按指定的先后順序依次完成。

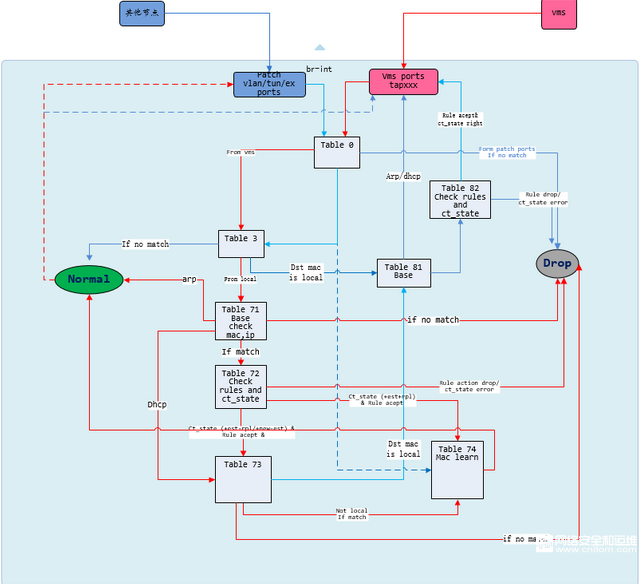

ovs防火墻具體規則流表如下:

圖四

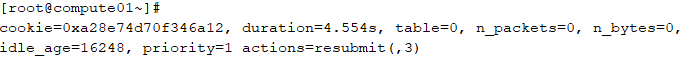

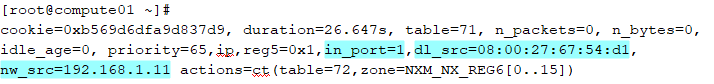

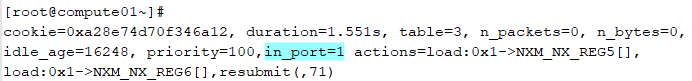

vm 出方向流量由tap口到達br-int網橋時,首先會經過table 0 表分流至table 3

table 0:

table 0:

Vm tap 對應 ovs port 為port1,匹配in_port=1流表,跳轉至table 71出方向基礎規則表

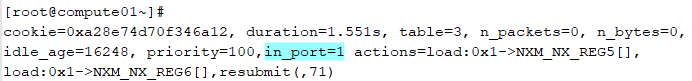

table 3:

table 3:

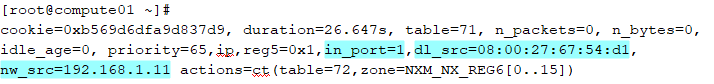

由table 71 規則表對轉發IP報文做合法性校驗,要求必須匹配條件為 in_port, dl_src(源mac),nw_src(源IP)

table 71:

table 71:

如無法匹配上述流表,則會命中默認丟包流表。

當使用ovs防火墻后, 再次發生圖二例子時,vm1 將它發往 vm2 的數據幀的源IP設置為 vm3 的IP,當前數據包ip與mac 無法與vm1 tap port 71號表記錄的真實ip mac匹配,將無法命中table 71號表,數據包被丟包,因為IP欺詐被ovs防火墻有效攔截。

當使用ovs防火墻后, 再次發生圖二例子時,vm1 將它發往 vm2 的數據幀的源IP設置為 vm3 的IP,當前數據包ip與mac 無法與vm1 tap port 71號表記錄的真實ip mac匹配,將無法命中table 71號表,數據包被丟包,因為IP欺詐被ovs防火墻有效攔截。

隨著信息技術的飛速發展,網絡業務迅速興起,然而由于網絡自身固有的脆弱使網絡安全存在很多潛在的威脅,其中之一就是IP地址欺騙。本期華云數據“智匯華云”專欄將為您奉上“Openvswitch 防火墻是如何防止IP地址欺騙的”。

IP 地址欺騙 (IP Spoofing):

正常情況下,二層數據幀的源IP 地址就是發出數據的機器的 IP 地址,對方計算機接收到以后,向該 IP 地址發出回復數據幀:

圖一

(圖一例子中,vm1 發往 vm2 的幀的 IP 地址就是 vm1 的地址,因此 vm2 能夠通過 ARP 獲取 vm1 的 MAC,并將回復將發回到vm1)

如果源計算機的數據幀的源 IP 地址不是它自己的IP地址而是一個不存在的地址或者另外一臺機器的地址,目的計算機接受到數據幀后,它就會一直不停的發出 ARP 廣播,最終也無法獲取到MAC地址,或者發送返回幀到另一臺的計算機。這就是所謂的(源) IP 地址欺騙。

圖二

(圖二例子中,vm1 將它發往 vm2 的數據幀的源IP設置為 vm3 的IP,導致 vm2 的回復發到了vm3)

如果大量的計算機使用另外一臺計算機的 IP 作為源 IP 向很多的計算機發出 ping 命令,那么那一臺計算機將會收到很多的 ping 回復。這將導致它的網絡帶寬被塞滿而不能對外提供網絡服務。

Openvswitch 防火墻是如何防止IP欺騙的呢?

Openvswitch 防火墻基本原理:

Ovs通過br-int橋上的流表規則控制連接在橋上的端口(ovs port)的進出方向的網絡流量。

圖三

(圖三 tap口 及 patch-port 均為ovs port)

ovs流表規則:

每條流規則由一系列字段組成,分為基本字段、條件字段和動作字段三部分。

基本字段包括生效時間duration_sec、所屬表項table_id、優先級priority、處理的數據包數n_packets,空閑超時時間idle_timeout等。

條件字段包括輸入端口號in_port(ovs port)、源目的mac地址dl_src/dl_dst、源目的ip地址nw_src/nw_dst、數據包類型dl_type、網絡層協議類型nw_proto等,可以為這些字段的任意組合。

動作字段包括正常轉發normal、定向到某交換機端口output:port、丟棄drop、更改源目的mac地址mod_dl_src/mod_dl_dst等,一條流規則可有多個動作,動作執行按指定的先后順序依次完成。

ovs防火墻具體規則流表如下:

圖四

vm 出方向流量由tap口到達br-int網橋時,首先會經過table 0 表分流至table 3

table 0:

table 0:

Vm tap 對應 ovs port 為port1,匹配in_port=1流表,跳轉至table 71出方向基礎規則表

table 3:

table 3:

由table 71 規則表對轉發IP報文做合法性校驗,要求必須匹配條件為 in_port, dl_src(源mac),nw_src(源IP)

table 71:

table 71:

如無法匹配上述流表,則會命中默認丟包流表。

當使用ovs防火墻后, 再次發生圖二例子時,vm1 將它發往 vm2 的數據幀的源IP設置為 vm3 的IP,當前數據包ip與mac 無法與vm1 tap port 71號表記錄的真實ip mac匹配,將無法命中table 71號表,數據包被丟包,因為IP欺詐被ovs防火墻有效攔截。

當使用ovs防火墻后, 再次發生圖二例子時,vm1 將它發往 vm2 的數據幀的源IP設置為 vm3 的IP,當前數據包ip與mac 無法與vm1 tap port 71號表記錄的真實ip mac匹配,將無法命中table 71號表,數據包被丟包,因為IP欺詐被ovs防火墻有效攔截。