AI應用帶來新型安全風險

根據Orca Security最新研究,目前84%的企業已在云端部署AI技術,但技術創新伴隨著新的安全隱患:62%的企業至少存在一個存在漏洞的AI軟件包,其中部分最常見AI相關CVE漏洞甚至允許遠程代碼執行。

Orca Security首席執行官Gil Geron指出:"多云架構雖然提供了卓越的靈活性和擴展性,但也使得跨環境保持一致的可見性和覆蓋范圍變得更加困難。再加上企業急于在云端運行存在漏洞的軟件包,這為安全專業人員創造了極其復雜的工作環境。"

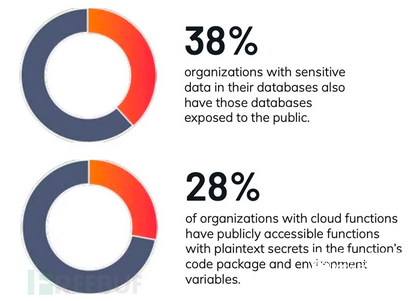

隨著企業在云端存儲更多敏感數據,數據暴露問題日益嚴重:38%在數據庫中存有敏感數據的企業,其數據庫同時暴露在公網中。13%的企業存在單個云資產支撐超過1000條攻擊路徑的情況。

云資產普遍存在管理疏漏

隨著云計算和云原生技術的普及,云風險的數量和嚴重性同步攀升。近三分之一的云資產處于無人維護狀態,每個資產平均存在115個漏洞。虛擬機器是最常被忽視的資產類型(95%企業至少存在一臺),而Ubuntu則是最常被忽略的操作系統(88%企業至少存在一個實例)。數據顯示,超過五分之一的企業對其40%以上的云資產缺乏有效管理。

89%的企業至少有一個暴露在互聯網的閑置云資產,同比增長7%。面臨此類風險最高的行業包括:

- 消費與制造業——97%

- 科技行業——94%

- 公共部門——92%

攻擊面持續擴大

76%的企業至少存在一個面向公網的資產可被用于橫向移動,使單一風險演變為全面入侵的跳板。具體而言,36%的企業擁有至少一個支撐超過100條攻擊路徑的云資產,為攻擊者危害高價值資產提供了直接通道。

醫療健康行業是最易發生數據庫敏感數據泄露的領域,這對受《健康保險可攜性和責任法案》(HIPAA)監管的美國醫療機構尤為嚴峻——違規行為最高可面臨150萬美元罰款。但數據暴露風險實際上影響著各行業的眾多企業。

云安全風險不僅存在于運行時環境,85%企業的源代碼倉庫中嵌入了明文密鑰。一旦倉庫暴露,攻擊者即可竊取密鑰訪問系統、外泄數據。

Kubernetes應用與風險并存

70%的企業在云環境中使用Kubernetes,年增長率達15%。其中30%的企業至少有一個Kubernetes資產(如工作負載、身份憑證、配置)公開暴露。與其他云資產類似,公開暴露會顯著增加未授權訪問及相關安全事件的風險。

半數使用K8s的企業至少存在一個運行不受支持版本的集群,使其暴露于已知漏洞威脅。更嚴重的是,93%的K8s企業存在權限過高的服務賬戶,攻擊者可借此提升權限、訪問敏感數據或破壞集群。

Enterprise Strategy Group網絡安全實踐總監Melinda Marks總結道:"傳統風險如閑置云資產和敏感數據暴露持續增長,同時新挑戰不斷涌現——從非人類身份的激增到AI相關漏洞的增多,安全形勢日趨復雜。"